Кампания была выявлена командой WithSecure в ходе расследования инцидента с применением вымогателя, пострадавшая организация которой потеряла доступ к серверам VMware ESXi.

Атака начиналась с загрузки поддельного установщика KeePass через рекламу в Bing, перенаправляющую пользователей на фальшивые сайты. KeePass является проектом с открытым исходным кодом, что позволило злоумышленникам изменить исходники, добавив вредоносную функциональность в рабочую сборку программы. Полученная модификация, получившая название KeeLoader, сохраняла весь стандартный интерфейс KeePass, но дополнительно устанавливала Cobalt Strike Beacon — инструмент для дальнейшего контроля за заражённой системой. Одновременно программа экспортировала всю базу паролей KeePass в открытом виде и передавала её атакующим через тот же Beacon.

Согласно отчёту WithSecure, кампания использовала определённый watermark — уникальный идентификатор в теле Beacon, связанный с лицензией Cobalt Strike. Этот watermark ранее встречался в атаках группировки Black Basta, известной применением вымогателя и сотрудничеством с брокерами первоначального доступа (Initial Access Brokers). В данном случае именно такой IAB предположительно стоял за распространением KeeLoader.

Кроме кражи паролей, модифицированная программа экспортировала дополнительные данные базы — логины, URL-адреса, комментарии — в CSV-файл с расширением .kp, сохраняемый в папке %localappdata%. Имя файла представляло собой случайное число от 100 до 999. Эти данные также отправлялись атакующим, что позволило получить доступ ко всем учетным записям пользователя.

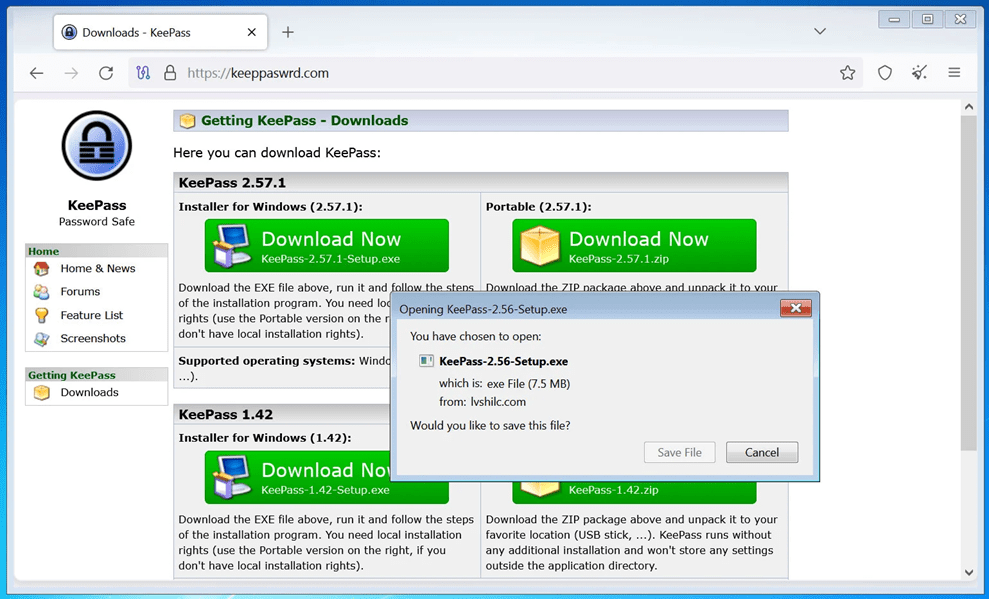

Примечательно, что в ходе расследования специалисты нашли несколько вариантов KeeLoader, подписанных подлинными цифровыми сертификатами. Для их распространения использовались сайты-двойники, такие как keeppaswrd[.]com, keegass[.]com и KeePass[.]me. Некоторые из этих доменов, в том числе keeppaswrd[.]com, до сих пор активны и по-прежнему распространяют вредоносные версии KeePass, что было подтверждено через VirusTotal.

Поддельный сайт KeePass, продвигающий троянизированный установщик ( BleepingComputer )

Инфраструктура злоумышленников оказалась довольно масштабной: они создавали фейковые страницы популярных сервисов, включая WinSCP, Phantom Wallet, Sallie Mae и DEX Screener. Через них распространялись иные варианты вредоносного ПО или собирались учётные данные пользователей. Один из ключевых доменов, использовавшихся в рамках кампании — aenys[.]com — размещал на своих поддоменах эти поддельные сайты.

Аналитики WithSecure связывают данную активность с группой UNC4696, которую ранее ассоциировали с кампанией Nitrogen Loader. Последняя, в свою очередь, ранее связывалась с операторами вымогателя BlackCat/ALPHV.

Подобные атаки ещё раз подтверждают, что даже корректный домен в рекламе не является гарантией безопасности. Злоумышленники успешно обходят политику рекламных сетей, подставляя подлинные URL-адреса и маскируя переходы на вредоносные сайты. Поэтому для загрузки критически важных программ, таких как менеджеры паролей, крайне важно использовать только официальные источники и избегать любых ссылок из рекламы.